REST API security checklist 2025: 10 best practice indispensabili

Le API sono la spina dorsale delle applicazioni moderne, ma anche il bersaglio preferito degli attacchi. Ignorare le REST API security best practices 2025 non è più un’opzione, ma una negligenza che può costare dati, reputazione e denaro. Questa checklist è la tua guida essenziale per blindare ogni endpoint.

Perché la Sicurezza delle REST API è Critica nel 2025?

Con l’aumento di microservizi, applicazioni mobile e dispositivi IoT, la superficie d’attacco si è espansa esponenzialmente. Un’API vulnerabile può esporre l’intero sistema a violazioni dei dati, manipolazioni non autorizzate e interruzioni di servizio. Le minacce si evolvono, e con esse devono evolversi le nostre difese.

Questa guida non è solo una lista di consigli, ma un framework operativo per integrare la sicurezza in ogni fase del ciclo di vita delle tue API, dal design all’implementazione e al monitoraggio continuo.

La Checklist Definitiva: 10 Passi Fondamentali

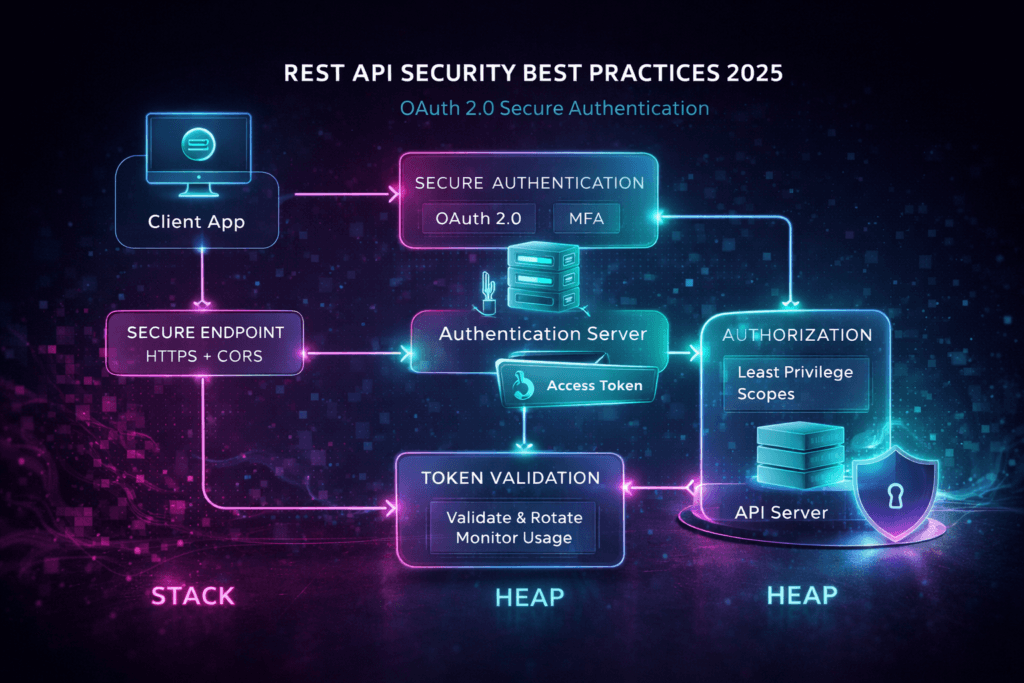

1. Autenticazione Robusta con OAuth 2.0 e JWT

L’identità di chi chiama l’API deve essere sempre verificata. Abbandona metodi obsoleti come le API key nei parametri URL. Utilizza standard moderni come OAuth 2.0 per delegare l’autenticazione e i JSON Web Tokens (JWT) per gestire le sessioni in modo stateless e sicuro.

{

"alg": "HS256",

"typ": "JWT"

}

.

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022,

"exp": 1516242622,

"scope": "read:data write:data"

}

.

[SIGNATURE]La signature garantisce che il token non sia stato manomesso durante il transito.

2. Autorizzazione Granulare (Principio del Minimo Privilegio)

Un utente autenticato non deve avere accesso a tutto. Implementa un sistema di autorizzazione basato su ruoli (RBAC) o scope. Ogni endpoint e ogni operazione (GET, POST, DELETE) deve verificare che il token JWT contenga i permessi (scope) necessari per eseguire l’azione.

// Esempio di middleware in Express.js per verificare lo scope

function checkScope(requiredScope) {

return (req, res, next) => {

const userScopes = req.user.scope.split(' ');

if (!userScopes.includes(requiredScope)) {

return res.status(403).json({ error: 'Forbidden: Insufficient scope' });

}

next();

};

}

// Uso nella rotta

app.delete('/api/users/:id', checkScope('delete:users'), (req, res) => {

// ...logica di cancellazione

});3. Validazione Rigorosa degli Input

Non fidarti mai dei dati provenienti dal client. Ogni singolo dato in ingresso (parametri URL, body JSON, header) deve essere validato. Utilizza librerie come Joi o Zod per definire schemi di validazione chiari e rifiutare qualsiasi richiesta non conforme. Questo è il primo baluardo contro attacchi come SQL Injection e Cross-Site Scripting (XSS).

4. Implementa Rate Limiting e Throttling

Proteggi le tue API da attacchi di tipo Denial-of-Service (DoS) e da abusi. Imposta dei limiti sul numero di richieste che un client può effettuare in un dato intervallo di tempo. Questo previene che un singolo utente possa esaurire le risorse del server.

// Esempio con express-rate-limit in Node.js

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15 minuti

max: 100, // Limita ogni IP a 100 richieste per finestra temporale

standardHeaders: true,

legacyHeaders: false,

message: 'Too many requests from this IP, please try again after 15 minutes'

});

app.use('/api/', limiter);5. Usa Sempre HTTPS (TLS)

Questa è una regola non negoziabile. Tutto il traffico da e verso le tue API deve essere crittografato utilizzando TLS (Transport Layer Security). Senza HTTPS, qualsiasi dato, inclusi token di autenticazione e informazioni sensibili, viaggia in chiaro ed è facilmente intercettabile (attacchi Man-in-the-Middle).

6. Aggiungi Security Headers

Configura il tuo server per inviare header HTTP che istruiscono il browser su come comportarsi in modo sicuro. Header come `Strict-Transport-Security`, `X-Content-Type-Options`, `Content-Security-Policy` e `X-Frame-Options` aggiungono strati di protezione fondamentali contro vari tipi di attacchi web.

7. Logging e Monitoraggio Continuo

Non puoi proteggere ciò che non vedi. Implementa un sistema di logging dettagliato che registri tutte le richieste (specialmente quelle fallite o sospette). Utilizza strumenti di monitoraggio per analizzare i log in tempo reale, rilevare pattern anomali (es. tentativi di login falliti in massa) e generare alert.

8. Gestione degli Errori Sicura

I messaggi di errore non devono mai rivelare dettagli interni dell’applicazione, come stack trace, query del database o versioni del software. Fornisci messaggi di errore generici al client e logga i dettagli specifici internamente per il debugging.

- Cattivo:

"Error: Connection to database 'user_db' failed for user 'root'." - Buono:

{ "error": "Internal Server Error", "correlationId": "xyz-123" }

9. Protezione contro Mass Assignment

Molti framework permettono di mappare direttamente un payload JSON a un oggetto del modello. Questo può permettere a un attaccante di sovrascrivere campi sensibili (es. `isAdmin: true`). Utilizza DTO (Data Transfer Objects) o meccanismi di whitelisting per specificare esplicitamente quali campi possono essere modificati dal client.

10. Strategia di Versioning e Deprecazione API: una delle REST API security best practices 2025

Mantieni le tue API aggiornate. Le vecchie versioni possono contenere vulnerabilità note. Implementa una chiara strategia di versioning (es. `/api/v2/…`) e comunica un piano di deprecazione per le versioni obsolete, incoraggiando i client a migrare verso le versioni più recenti e sicure.

Conclusione: La Sicurezza è un Processo Continuo

La sicurezza delle API non è un progetto una tantum, ma un processo ciclico di valutazione, implementazione e monitoraggio. Integrare queste REST API security best practices 2025 nel tuo workflow di sviluppo è il primo passo per costruire sistemi resilienti e affidabili.

Non aspettare una violazione per agire. Inizia oggi a revisionare le tue API usando questa checklist come guida e rendi la sicurezza una priorità assoluta. La fiducia dei tuoi utenti dipende da questo.