Autenticazione per API: API Key, JWT e OAuth2 spiegati ai developer

Scegliere il giusto meccanismo di autenticazione è una delle decisioni più critiche nella progettazione di un’API sicura e scalabile. Questa guida analizza nel dettaglio le differenze, i pro e i contro dei tre standard più diffusi per l’autenticazione API JWT OAuth2 e API Key, fornendoti gli strumenti per prendere la decisione migliore per il tuo progetto.

Perché l’autenticazione API è fondamentale?

Un’API senza un solido sistema di autenticazione è una porta aperta a vulnerabilità, abusi e accessi non autorizzati. L’autenticazione verifica l’identità del client (un utente, un’applicazione o un altro server) che sta tentando di accedere alle tue risorse. Senza di essa, non puoi controllare chi accede ai dati, né tracciare l’utilizzo o implementare meccanismi di rate limiting.

La sfida non è se implementarla, ma quale metodo scegliere. La scelta dipende da fattori come il livello di sicurezza richiesto, l’esperienza utente desiderata e l’architettura del sistema.

I 3 Pilastri dell’Autenticazione API

Analizziamo in dettaglio ogni approccio, con esempi pratici per capire come funzionano nel mondo reale.

1. API Key: La Semplicità Prima di Tutto

L’API Key è il metodo più semplice. Consiste in una singola stringa di caratteri alfanumerici generata dal server e assegnata a un client. Il client invia questa chiave in ogni richiesta, solitamente in un header HTTP, per identificarsi.

Come funziona

Il client include la chiave in un header custom, come X-API-Key, o nell’header standard Authorization.

curl -H "Authorization: ApiKey 12345abc-6789-def0-1234-56789abcdef0"

https://api.esempio.com/v1/data

Pro e Contro

- Pro: Estremamente semplice da implementare e da usare. Ideale per API pubbliche con dati non sensibili.

- Contro: Basso livello di sicurezza. Se la chiave viene compromessa, l’attaccante ha pieno accesso. Non identifica l’utente finale, ma solo l’applicazione client.

2. JWT (JSON Web Token): Autenticazione Stateless

JWT è uno standard aperto (RFC 7519) che definisce un modo compatto e autonomo per trasmettere in modo sicuro informazioni tra le parti come un oggetto JSON. Poiché è firmato digitalmente, il token è verificabile e affidabile.

Come funziona

Un JWT è composto da tre parti separate da un punto: Header, Payload e Signature. L’utente si autentica con le credenziali, il server genera un JWT e lo restituisce. Il client lo memorizza e lo invia nell’header Authorization per le richieste successive.

# Il client invia il token ricevuto dopo il login

curl -H "Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

https://api.esempio.com/v1/profile

Struttura di un JWT decodificato

// Payload (contiene i "claims", cioè le informazioni sull'utente)

{

"sub": "user-123",

"name": "Mario Rossi",

"admin": true,

"exp": 1678886400 // Timestamp di scadenza

}

Pro e Contro

- Pro: È stateless. Il server non ha bisogno di mantenere una sessione, rendendolo perfetto per architetture a microservizi. Contiene dati (payload) che possono essere usati per l’autorizzazione.

- Contro: Una volta emesso, un JWT non può essere invalidato prima della sua scadenza. Le informazioni nel payload sono codificate, non crittografate, quindi non inserire dati sensibili.

3. OAuth2: Lo Standard per l’Autorizzazione Delegata

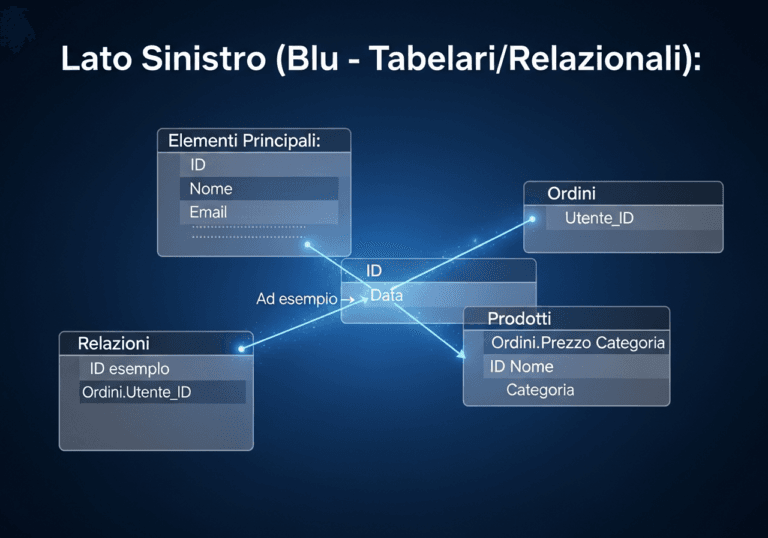

OAuth2 non è un protocollo di autenticazione, ma un framework di autorizzazione. Permette a un’applicazione di terze parti di ottenere un accesso limitato a un servizio HTTP, per conto del proprietario della risorsa, senza esporre le sue credenziali.

Come funziona

Il flusso più comune (“Authorization Code Grant”) coinvolge l’utente, l’applicazione client e il server di autorizzazione. L’utente autorizza l’app, che riceve un codice. L’app scambia questo codice (insieme al suo client secret) con un access_token. Questo token, spesso un JWT, viene poi usato per accedere alle API.

Pro e Contro

- Pro: Estremamente sicuro e granulare. L’utente può revocare l’accesso in qualsiasi momento. Definisce “scope” (permessi) specifici. È lo standard de facto per l’accesso a servizi di terze parti (es. “Login con Google”).

- Contro: Molto più complesso da implementare rispetto ad API Key o JWT. L’overhead del flusso di autorizzazione può essere eccessivo per applicazioni semplici.

La scelta strategica per l’autenticazione API JWT OAuth2

Come scegliere il metodo giusto? Ecco una guida rapida basata sui casi d’uso più comuni.

- Usa API Key se:

- Stai esponendo dati pubblici o non sensibili.

- Devi tracciare l’utilizzo per singola applicazione (e non per utente).

- La priorità assoluta è la semplicità di integrazione per gli sviluppatori.

- Usa JWT se:

- Stai costruendo un’applicazione Single Page Application (SPA) o mobile che comunica con la tua API.

- Hai un’architettura stateless o a microservizi.

- Hai bisogno di un meccanismo di autenticazione che funzioni tra domini diversi.

- Usa OAuth2 se:

- La tua applicazione deve accedere ai dati di un utente su un servizio di terze parti (es. leggere i contatti da Google).

- Stai costruendo un servizio che espone dati sensibili di utenti a client di terze parti.

- Hai bisogno di permessi granulari e revocabili (scopes).

Conclusione: Sicurezza e User Experience in Equilibrio

La scelta del metodo di autenticazione è un compromesso tra sicurezza, complessità e caso d’uso. Le API Key offrono semplicità per scenari a basso rischio. JWT è la soluzione ideale per architetture moderne e stateless. OAuth2 è il gold standard per l’autorizzazione delegata e l’interazione tra servizi di terze parti.

Comprendere a fondo le differenze tra questi approcci è il primo passo per costruire API robuste, sicure e facili da usare. Valuta attentamente i requisiti del tuo progetto per fare la scelta giusta in tema di autenticazione API JWT OAuth2 e garantire la protezione dei tuoi dati e dei tuoi utenti.